이번 포스팅엣는 확장형 액세스 리스트에 대해 알아보겠습니다.

특징

송신자 IP 주소만 이용하는 표준형에 비해서 확장형 액세스 리스트는 송신자와 수신자의 IP 주소, 사용하는 프로토콜과 서비스(포트 번호)로 필터링을 수행합니다.

확장형 액세스 리스트 번호는 100~199 범위에서 지정합니다.

명령어

● source-address : 패킷 송신자 IP 주소와 비교할 기준 IP 주소

● destinaiton-address : 패킷 수신자 IP 주소와 비교할 기준 IP 주소

● wildcard-mask : 비교 기준 IP 주소에서 일치해야 하는 범위 지정

● permit : 수신한 패킷의 송신자 주소가 비교 기준 IP 주소와 일치할 경우 통과시킴

● deny : 수신한 패킷의 송신자 주소가 일치할 경우 거부하고 패킷삭제

● protocol-options : 해당되는 포트 번호 또는 응용서비스 이름 지정, 4개의 연산 수행

예시)

송신자 IP 주소 상위 24개 비트가 192.168.10.0과 동일하고

수신자 IP 주소 상위 24개 비트가 10.1.1.0과 동일할 경우 조건을 만족하는 패킷

'eq telnet' 옵션은 telnet 서비스로 수신자에게 접근하는 패킷일 경우 통과시키라는 명령어

설정 방법

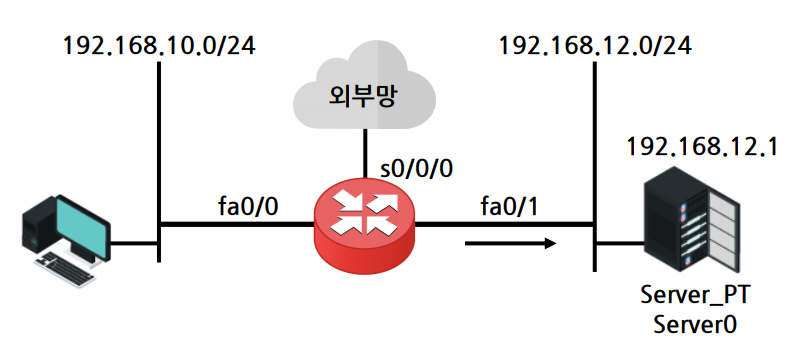

Ex1)

어떤 사용자도 192.168.12.1 서버로 telnet 접근 불가하도록 설정

포트 번호 23은 telnet을 의미하며, eq 23은 포트 번호 23과 동일해야한다는 의미입니다

any는 0.0.0.0 255.255.255.255의 다른 표현으로 모든 네트워크를 의미합니다.

host 192.168.12.1은 192.168.12.1 0.0.0.0을 의미합니다.

Ex2)

요구조건

● DNS 서버 접속을 시도하는 UDP 프로토콜을 사용하는 DNS 패킷 통과

● Email 서버 접속을 시도하는 TCP 프로토콜을 사용하는 SMTP 패킷 통과

● ICMP 질의(Qery) 메시지인 echo-request 거부, echo-reply 통과

VTY 접속 제어

라우터와 스위치에 telnet으로 접속하기 위해 enable 패스워드와 line vty 패스워드가 지정되어 있어야합니다.

패스워드가 설정되어 있지 안흥면 액세스 리스트 설정 여부와 관계없이 접속이 불가능합니다.

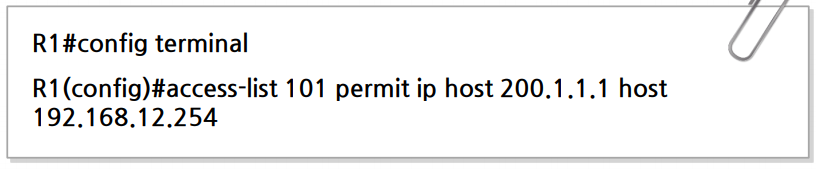

예시)

외부망 200.1.1.1에서만 라우터 192.168.12.254로 접속이 가능하도록 정의한 확장형 액세스 리스트 101을 생성합니다.

5대의 가상 터미널에 접속 시 패스워드 검사를 합니다.

그리고 앞에서 설정한 액세스 리스트를 라우터로 들어오는 방향으로 적용합니다.

마무리

확장형 액세스리스트에 대해 알아보았습니다.

다음 포스팅에서 실습을 진행하겠습니다

'Network > 라우터' 카테고리의 다른 글

| 이름형 액세스 리스트와 CBAC (0) | 2025.01.31 |

|---|---|

| ACL (Access Control List) - 확장형 <실습> (0) | 2025.01.30 |

| ACL (Access Control List) - 표준형 <실습> (0) | 2025.01.28 |

| ACL (Access Control List) - 표준형 (0) | 2025.01.27 |

| 동적 라우팅 OSPF (4) - 다중 영역 (0) | 2025.01.26 |