특징

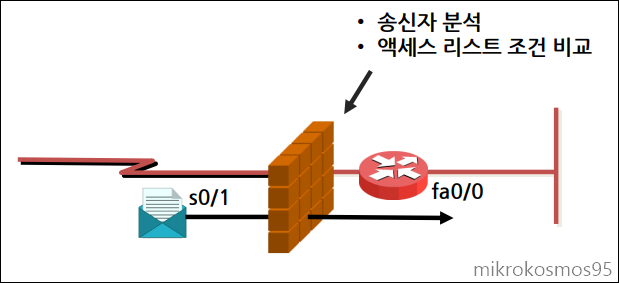

1. ACL은 라우터 방화벽을 구축하는 기본 기술

2. 라우터를 경유하는 트래픽을 분석해 데이터의 접근 여부와 통과 여부 결정 (보안 정책 수행 가능)

3. 임의의 사용자가 보낸 패킷이 네트워크 인터페이스로 들어올 경우 ACL을 이용해 패킷의 통과 여부 제어

4. 주로 LAN 인터페이스와 WAN 인터페이스 등 각종 네트워크 인텊이스를 지나가는 데이터 제어에 사용

5. 데이터가 나가는 것과 들어오는 것 각각 인터페이스에서 설정 가능 (IN, OUT)

종류

ACL에는 2가지가 있습니다. 표준형과 확장형입니다.

1. 표준형 액세스 리스트 (Standard ACL)

송신자의 IP 주소로 패킷을 필터링

2. 확장형 액세스 리스트 (Extended ACL)

송신자의 IP 주소 및 수신자의 IP 주소로 패킷을 필터링

사용하는 프로토콜과 서비스, 포트로 필터링

ACL 동작 순서

1. 네트워크 인터페이스로 패킷이 전달되면 ACL 설정 여부 확인

2. ACL이 없다면 무조건 패킷을 통과시킴

3. ACL 등록 시 패킷을 분석해 ACL 조건과 비교

4. 조건이 2개 이상일 경우 부합할 때까지 차례대로 비교해 패킷을 통과(permit) 혹은 거부(deny)

5. ACL 조건을 모두 비교해 마지막까지 부합하지 않을 경우 패킷 삭제

와일드카드 마스크(Wildcard Mask)

1. 와일드카드 마스크 개념

액세스 리스트에서는 IP 주소를 필터링 시 와일드카드 마스크 이용

와일드카드 마스크는 서브넷 마스크와 모습은 유사하지만 각 비트의 의미는 다르게 사용됨

Ex) 172.16.16.0 255.255.240.0 → 172.16.16.0/20과 동일하며, IP 주소 상위 20개 비트가

네트워크 번호라는 의미임

Ex) 172.16.16.0 0.0.15.255 → IP 주소 상위 20개가 일치해야 한다는 의미 즉, 비교할 IP 주소가

172.16.17.7이라면 일치한다고 판정

기준 IP 주소와 패킷 송신자 IP 주소가 20비트까지 동일하기 때문에 일치한다고 합니다.

2. 특정 IP 주소를 만족하는 와일드카드 마스크

정확히 특정 IP 주소를 지정할 경우 만족하는 와일드카드 마스크는 이렇게 지정합니다.

172.16.16.7 0.0.0.0 → IP 주소 32개가 일치해야 한다는 의미

32개의 비트가 일치한다는 것은 컴퓨터 또는 호스트 주소가 동일하다는 의미입니다.

host를 사용해 이렇게 표기합니다.

Ex) 172.16.16.7 0.0.0.0 → host 172.16.16.7

3. 무조건 만족하는 와일드카드 마스크

모든 IP 주소 또는 어떤 IP 주소이던지 무조건 만족하는 와일드 마스크는 다음과 같이 지정합니다.

172.16.16.7 255.255.255.255 → IP 주소 32개가 일치하지 않아도 된다는 의미

어떤 주소라도 만족하기 때문에 any라는 단어로 표시합니다.

172.16.16.7 255.255.255.255

→ 0.0.0.0 255.255.255.255

→ any

표준형 ACL 설정

1. 규칙 설정

IP 패킷을 대상으로 정의되는 액세스 리스트는 아래 그림과 같은 숫자 범위를 갖습니다.

permit : 수신한 패킷의 송신자 주소가 비교 기준 IP 주소와 일치시 통과

deny : 수신한 패킷의 송신자 주소가 비교 기준 IP 주소와 일치시 거부, 패킷 삭제

source-address : 패킷 송신자 IP 주소와 비교할 기준 IP 주소

wildcard-mask : 비교 기준 IP 주소에서 일치해야 하는 범위

송신자 IP 주소의 상위 24개 비트가 192.168.10.0과 동일하면 통과시키도록 정의합니다.

2. 적용할 인터페이스 설정 및 삭제

이미 정의한 표준형 ACL 번호를 설정합니다.

하나의 네트워크 인터페이스에서 동일한 방향으로 2개 이상의 ACL 적용은 불가능합니다.

in : 라우터로 들어오는 패킷에 대해 표준형 액세스 리스트가 적용되도록 함

out : 라우터에서 외부로 나가는 패킷에 대해 표준형 액세스 리스트가 적용되도록 함

기존에 정의된 표준형 ACL 취소/삭제

취소 시 ACL 리스트 번호까지만 지정하면 됩니다.

3. ACL 설정 예시

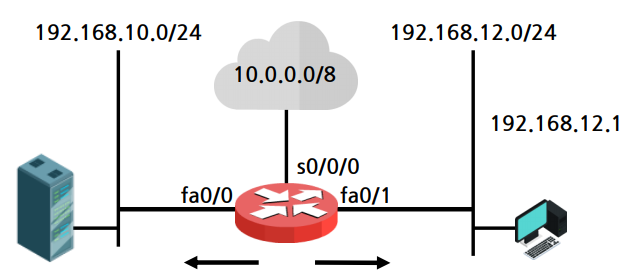

● 내부망인 192.168.10.0/24 ↔ 192.168.12.0/24의 사용자간 통신 허용

● 외부망인 10.0.0.0/8에서는 내부망으로 접속할 수 없도록 ACL 설정

● 액세스 리스트가 permit으로 정의 되었을 경우, 액세스 리스트 마지막 조건으로 모든 주소를 거부하는

"access-list 10 deny any"가 자동 설정되어 있음

● 내부망인 사용자인 192.168.12.1 →× 192.168.10.0/24으로 접근할 수 없도록 제한하는 설정

● 액세스 리스트를 deny로 정의할 경우, 반드시 모든 주소를 통과시키는 "access-list 10 permit any"

설정해야함

● 액세스 리스트 마지막 조건으로 모든 주소를 거부하는 "access-list 10 deny any"가 자동 설정되어

모든 패킷을 거부하기 때문임

● 외부망인 10.0.0./8의 사용자들이 내부망으로 접속할 수 없도록 액세스 리스트 설정

마무리

다음 포스팅에서는 ACL의 설정을 실습해보겠습니다.

'Network > 라우터' 카테고리의 다른 글

| ACL (Access Control List) - 확장형 (0) | 2025.01.29 |

|---|---|

| ACL (Access Control List) - 표준형 <실습> (0) | 2025.01.28 |

| 동적 라우팅 OSPF (4) - 다중 영역 (0) | 2025.01.26 |

| HDCL와 PPP(Point-to-Point Protocol) (0) | 2025.01.25 |

| 동적 라우팅 OSPF (3) - 다중 영역 (0) | 2025.01.23 |