이번 포스팅에서는 CBAC 실습을 진행하겠습니다.

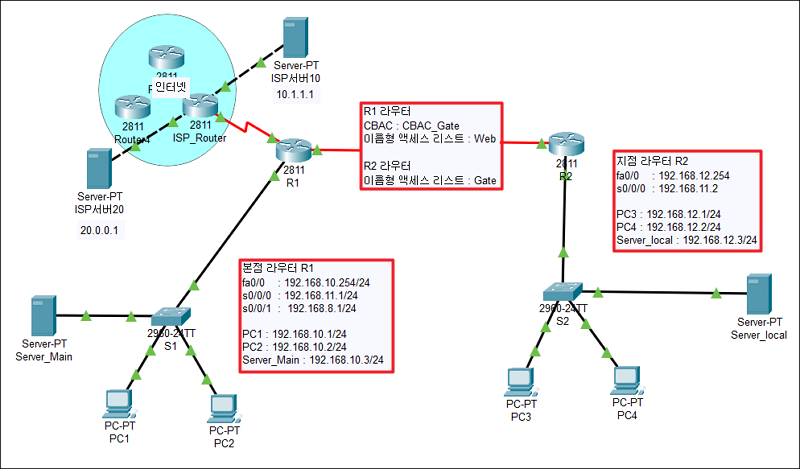

토폴로지

라우팅 및 인터페이스

이름형 액세스 리스트 설정 및 ping 테스트

● R2 라우터의 f0/0에 Gate라는 이름형 액세스 리스트를 설정

● TCP 연결이 확립된 패킷만 통과 시키도록 지정

● 192.168.10.0/24, 192.168.11.0/24 내부망과 모든 IP 패킷을 주고 받을 수 있도록 함

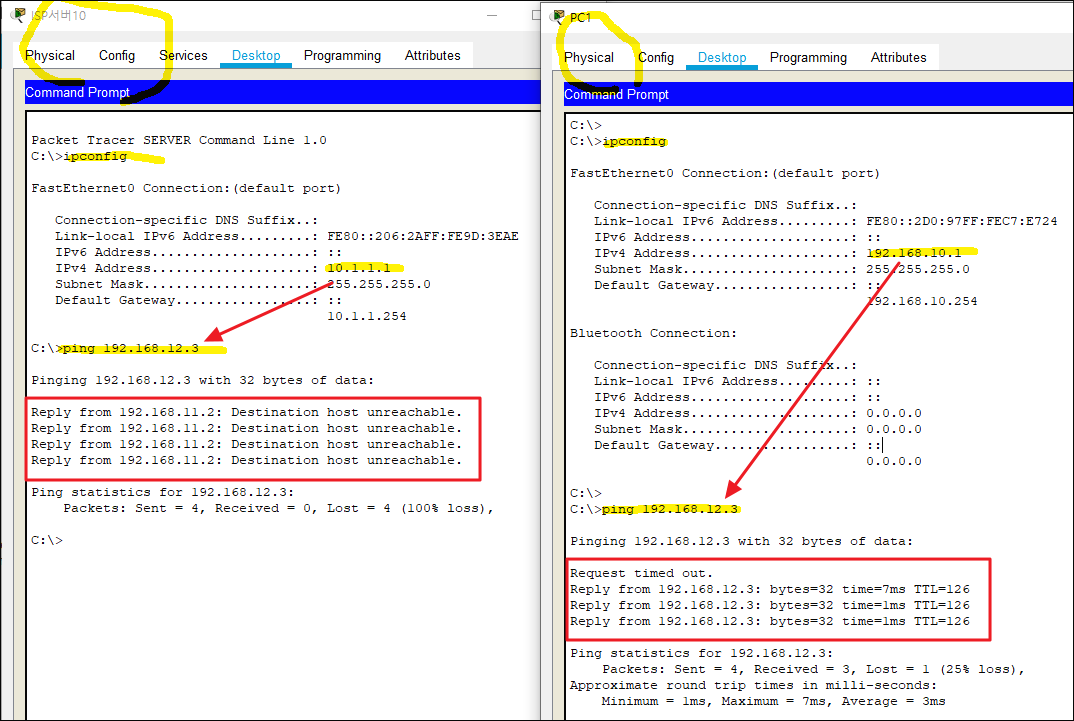

서버에서 ping은 실패하고 R1 내부에서는 성공한 것을 볼 수 있습니다.

CBAC 설정

● 외부망에서 본점의 웹서버에만 접속 가능하도록 이름형 액세스 리스트 설정

● 내부에서 외부로 나간 Ping과 WWW 서비스 요청에 대한 응답 패킷만 통과시키도록 CBAC 설정

명렁어 해석

R1(config)# ip access-list extended WEB

R1(config-ext-nacl)# permit tcp any host 192.168.10.3 eq www

- ip access-list extended WEB

- 확장 ACL(Extended ACL) WEB을 생성함.

- permit tcp any host 192.168.10.3 eq www

- 모든 출발지(any)에서 목적지 192.168.10.3의 TCP 포트 www(HTTP, 즉 포트 80)에 대한 트래픽을 허용.

R1(config)# ip inspect name CBAC_Gate icmp

R1(config)# ip inspect name CBAC_Gate http

- ip inspect name CBAC_Gate icmp

- ICMP 패킷(핑 등)을 동적으로 감시하여, 내부에서 요청한 응답을 자동으로 허용함.

- ip inspect name CBAC_Gate http

- HTTP 트래픽을 감시하여, 내부에서 요청한 HTTP 세션이 있는 경우 그 응답을 자동으로 허용함.

- 즉, CBAC를 사용하여 동적 패킷 필터링을 수행하는 것.

R1(config)# int s0/0/1

R1(config-if)# ip access-group WEB in

R1(config-if)# ip inspect CBAC_Gate out

- int s0/0/1

- 인터페이스 s0/0/1 (Serial 0/0/1)로 진입.

- ip access-group WEB in

- 이 인터페이스의 INBOUND(들어오는 트래픽)에 ACL "WEB"을 적용.

- 즉, 외부에서 내부로 들어오는 트래픽 중, TCP 80(HTTP)로 가는 패킷만 허용됨.

- ip inspect CBAC_Gate out

- 이 인터페이스의 OUTBOUND(나가는 트래픽)에 CBAC "CBAC_Gate"를 적용.

- 즉, 내부에서 외부로 나가는 HTTP 및 ICMP 요청을 추적하여 응답 패킷을 자동으로 허용.

종합 정리

이 설정은 방화벽 기능과 동적 패킷 필터링을 적용하여 보안성을 강화하는 것입니다.

✅ ACL 역할 (ip access-list extended WEB)

- 외부에서 192.168.10.3(웹 서버)로 향하는 HTTP 요청만 허용.

✅ CBAC 역할 (ip inspect name CBAC_Gate)

- 내부에서 나가는 ICMP 및 HTTP 요청을 추적하고, 해당 응답을 자동으로 허용.

- 즉, ACL만 사용할 때보다 더 유연하고 보안적인 접근이 가능.

✅ 인터페이스 적용

- INBOUND(ip access-group WEB in): 외부에서 내부로 들어오는 트래픽을 ACL로 제한.

- OUTBOUND(ip inspect CBAC_Gate out): CBAC를 사용하여 내부 요청에 대한 응답을 자동으로 허용.

ping / www 테스트

ISP서버 → PC1

ISP서버에서 ping은 접근이 제한 되지만 http 접근은 허용된 것을 확인할 수 있습니다.

PC1 → ISP서버

PC1에서 ISP서버는 ping과 http 접근 모두 잘 되는 것을 확인할 수 있습니다.

'Network > 라우터' 카테고리의 다른 글

| PPP_Email 실습 (2) (0) | 2025.02.04 |

|---|---|

| 동적 라우팅 EIGRP (1) (2) | 2025.02.01 |

| 이름형 액세스 리스트와 CBAC (0) | 2025.01.31 |

| ACL (Access Control List) - 확장형 <실습> (0) | 2025.01.30 |

| ACL (Access Control List) - 확장형 (0) | 2025.01.29 |